CVE-2025-60916 – ungefilterte Parameter charge im Endpunkt /overview/network/ DOM-based XSS

Metadaten

| CVE-2025-60916 |

| OpenAtlas |

| Austrian Academy of Sciences Österreichische Akademie der Wissenschaften |

| <= 8.12.0 |

| 8.13.0 |

| 5.1 Medium CVSS:4.0/AV:N/AC:L/AT:N/PR:L/UI:P/VC:L/VI:L/VA:N/SC:N/SI:N/SA:N |

| CWE-79 |

| OpenAtlas Release Notes |

| 08.August.2025 |

| Ferat Aydin |

Schwachstellenbeschreibung

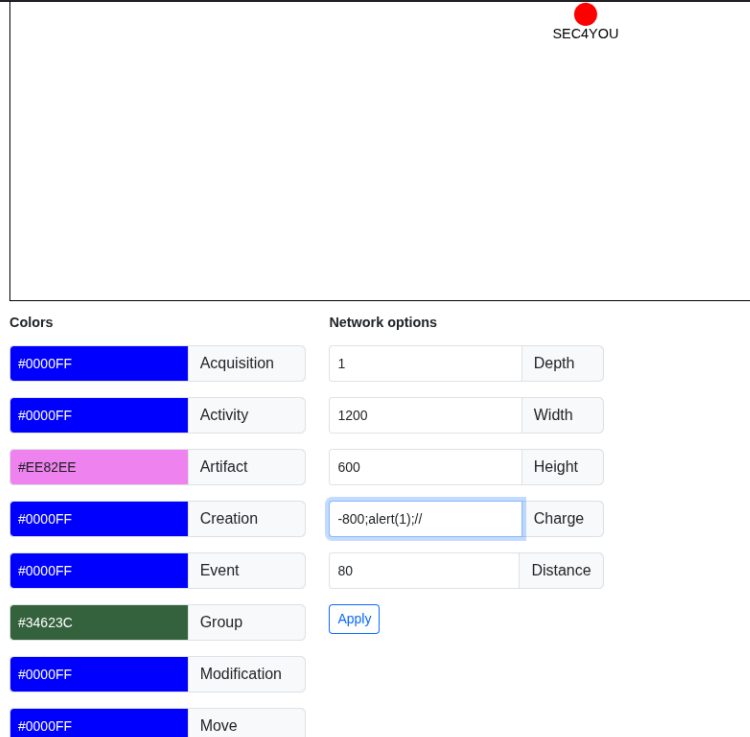

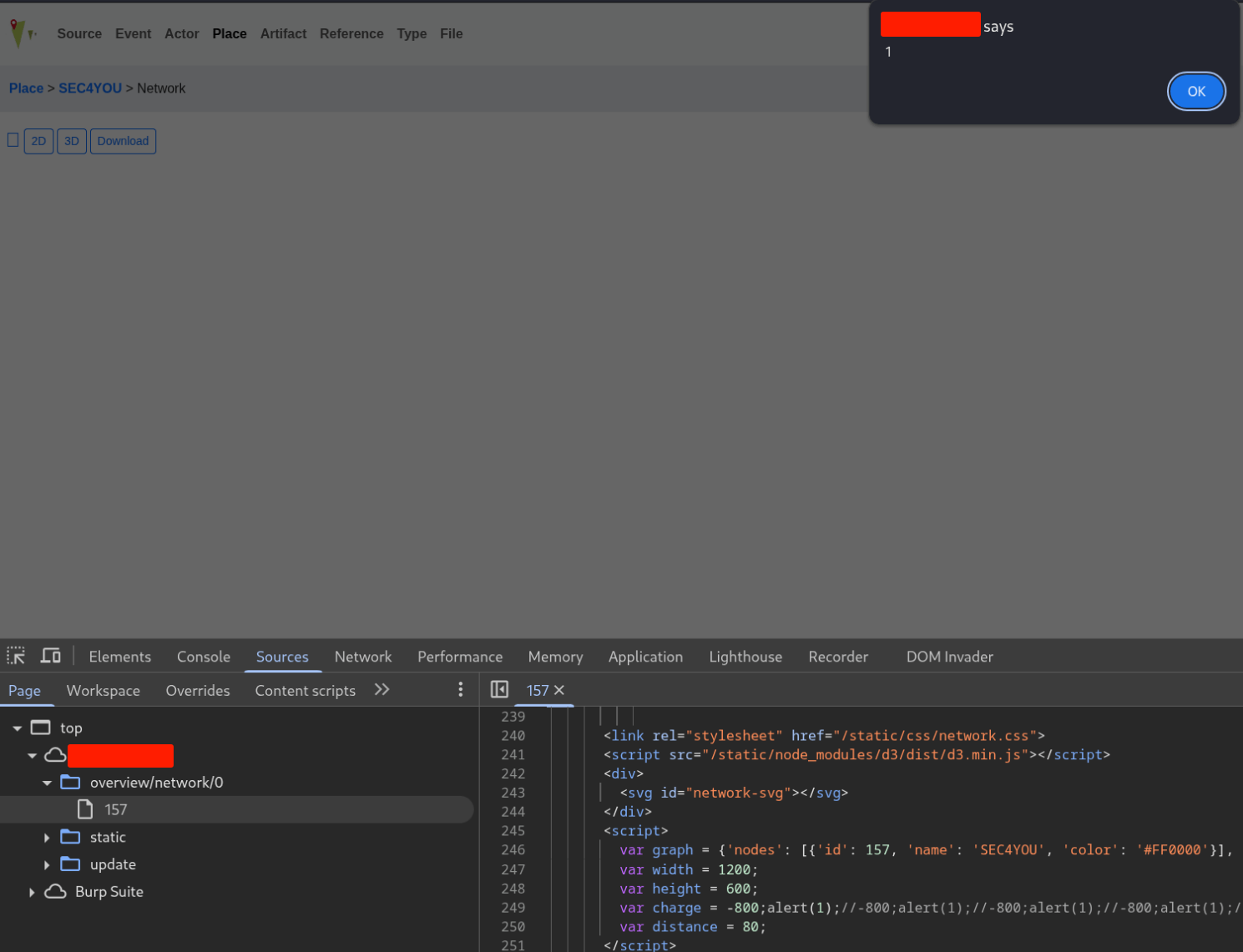

In der OpenAtlas-Ansicht /overview/network/ wird der Wert des Parameters charge aus dem POST-Request ungefiltert innerhalb der HTML-Antwort übernommen.

Dies führt dazu, dass ein Angreifer eigenen JavaScript-Code in den Kontext der Anwendung einschleusen

kann.

Der Payload wird direkt im JavaScript-Block ausgeführt, ohne dass der Benutzer weiteren Interaktionen

zustimmen muss.

Auswirkungen

- Zugriff auf sensible, im DOM sichtbare Daten (z. B. bookmark_csrf_token), Auslesen von Formularfeldern.

- Manipulation der angezeigten Inhalte oder des Anwendungszustands.

- Potenzieller Browserabsturz durch bösartigen Code

Hersteller-Statement

“Das ehemalige Textfeld ist jetzt ein Integerfeld und wird dadurch vom Framework (wtforms) geprüft”

Empfehlungen

- Update auf Aktuelle Version[OpenAtlas Version]

Proof of Concept / Beweisführung

0;alert(1);//

Diese Schwachstelle wurde im Rahmen eines Penetrationstests einer internen Infrastruktur entdeckt.

Zeitleiste

| 2025 | Ereignis | Anmerkung |

|---|---|---|

| Entdeckung der Schwachstelle | Schwachstelle im Rahmen eines On-Premise-Tests entdeckt | |

| Versenden Bericht | Bericht an hersteller gesendet | |

| Review und Rückmeldung | Hersteller informiert die Researcher das die Schwachstelle behoben wurde | |

| MITRE CVE | Erhalte der CVE von MITRE |

Dank & Annerkennung

Wir bedanken uns beim OpenAtlas-Team für die sehr gute Kommunikation, die schnelle Bereitstellung des Fixes und die vorbildliche Einhaltung der Koordinierten Offenlegung.